CIA网络武器Vault 8系列之Hive介绍

发布时间:2017-11-11来源:哈勃分析系统作者:腾讯反病毒实验室哈勃系统

11 月 9 日维基解密曝光了名为Vault8的新一系列 CIA网络武器,其中公布蜂巢Hive工具的源代码。Hive是一个植入框架,目的是让CIA特工能够非常隐蔽的控制其部署在受感染机器上的恶意软件,它提供针对Windows等多种系统的定制植入程序,并能实现多种平台植入任务的后台控制工作,协助CIA从植入恶意软件的目标机器中以HTTPS协议和数据加密方式执行命令和窃取数据。

概述

11 月 9 日维基解密曝光了名为Vault8的新一系列 CIA网络武器,其中公布蜂巢Hive工具的源代码。Hive是一个植入框架,目的是让CIA特工能够非常隐蔽的控制其部署在受感染机器上的恶意软件,它提供针对Windows、Solaris、MikroTik(路由器OS)、Linux和AVTech网络视频监控等系统定制植入程序,并能实现多种平台植入任务的后台控制工作,协助CIA从植入恶意软件的目标机器中以HTTPS协议和数据加密方式执行命令和窃取数据。

Hive解决了CIA特工运营恶意软件时面临的一个严重问题:使目标计算机上植入最复杂的恶意软件,如果没有办法以安全隐蔽的方式与CIA特工人员进行通信的话,那么这款恶意软件也就失去了其作用。然而正是Hive解决了这个问题,Hive提供了一个隐蔽的通信平台,它可以将目标计算机信息发送给CIA服务器,并接受CIA的新指令,通过Hive即使在目标计算机上发现了恶意软件,通过查看互联网与其服务器的通信情况,也很难将其恶意行为归属到CIA头上。 Hive整个框架分为四个层次,下面将对其进行简单的介绍。

框架结构

Hive的主要功能是可以提供针对Windows、Solaris、MikroTik(路由器OS)、Linux和AVTech网络视频监控等系统的定制植入程序,并能实现多种平台植入任务的后台控制工作,协助CIA从植入恶意软件的目标机器中以HTTPS协议和数据加密方式执行命令和窃取数据。

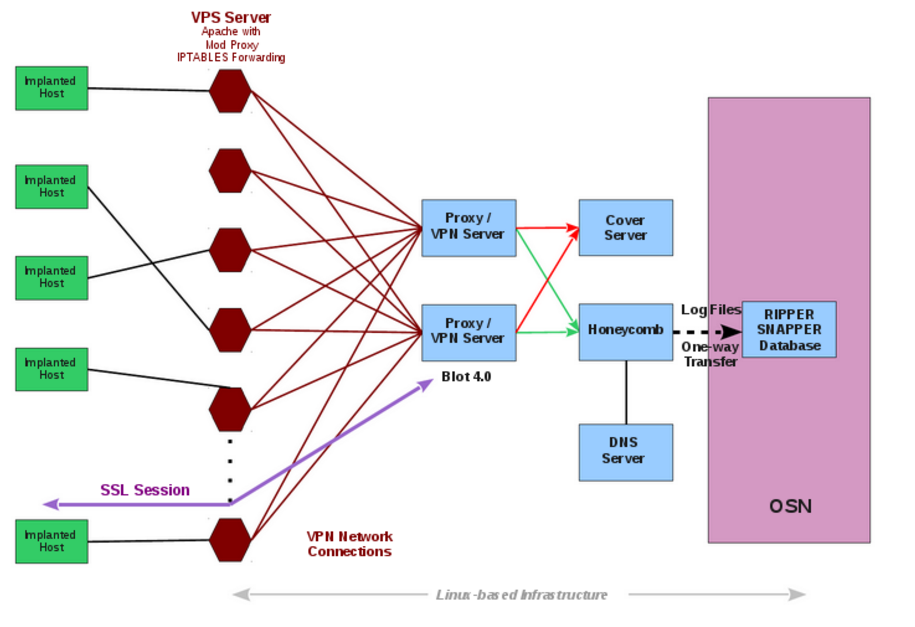

整个架构分为四个层次

- 最左边的绿色一层代表了,被感染的受害者机器,上面运行了有hive框架生成的恶意植入软件。这些植入软件可以有着不同的后门功能,但无论是何种后门功能,他们至少都会与其中一个域名服务器通信。

- 域名服务器作为VPS(虚拟专用服务器),主要是通过商业的托管服务商租用,这些域名服务器根据CIA规范进行定制。这些服务器表面上看起来像是CIA后端基础设施的公共端,用来作为HTTPS请求通信的中转站,但实际的目的则是通过VPN去链接一个CIA隐藏服务(Blot)的功能。.

- Blot Server会根据请求的来源,来把请求分配到不同的服务器。其中的cover server是指一个正常的页面文件,对于普通用户通过浏览器直接访问Blot Server时,这时并没有带有合法的SSL验证,那么blot会将此流量分配给cover server,此服务器会返回一个正常的网页内容给用户。而如果blot 接受到的了客户端发送的带有有效证书的流量(只有恶意软件会发送带有有效证书的流量),那么blot就将此流量转发给Honeycomb。这种对请求的判断通常是基于HTTPS的可选选项:Optional Client Authentication进行的。目前在源码/client/ssl/CA/目录下存在伪装成卡巴斯基公司的客户端认证证书crt,该证书的签发机构为Thawte Premium Server CA数字证书公司。这样即使流量被分析,也不会把矛头指向CIA。

- Honeycomb服务器接收来自恶意软件客户端的信息, CIA特工还可以使用恶意软件在目标机器上执行任务,因此Honeycomb充当了恶意软件真正的CC服务器的作用。

下面结合源码目录,介绍每个模块所对应的路径

组件介绍

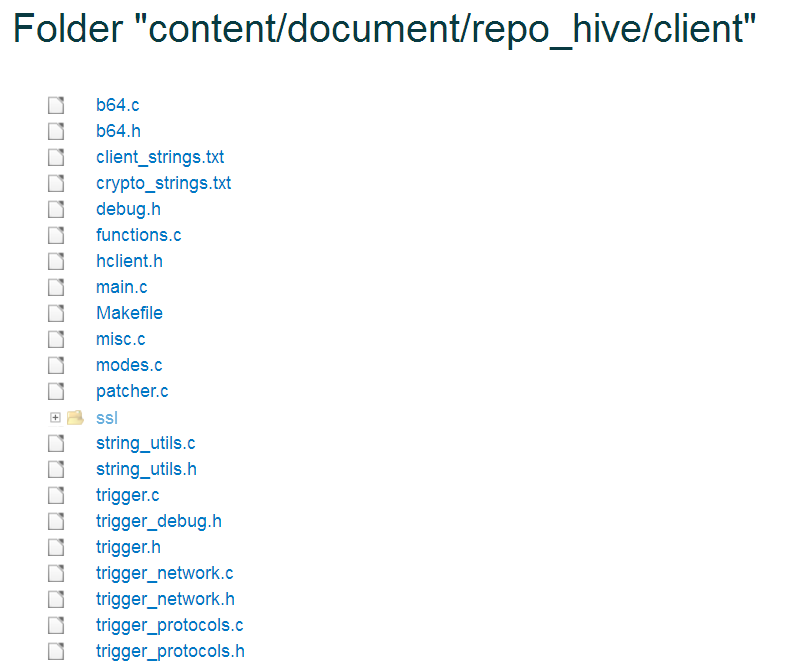

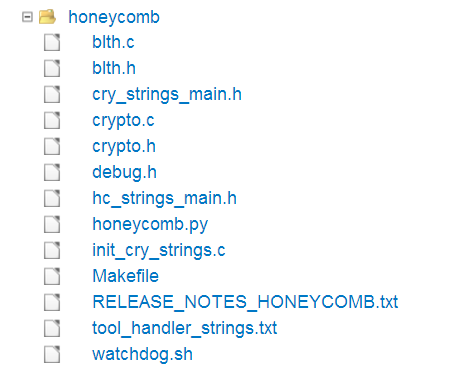

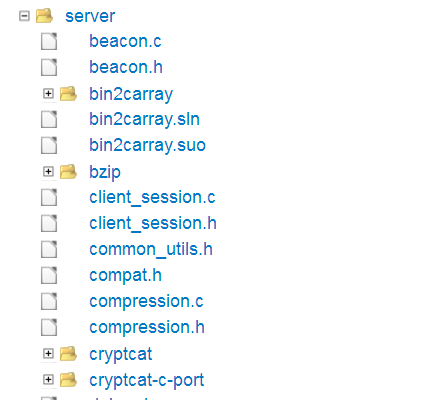

源代码属于这次最新泄露的,上图就是源代码的目录结构。结合第二章讲的模块,下问会分别对应到源代码的目录结构上。

- 首先是client目录,主要目的是生成各个平台的恶意软件。对应第二部分的第一层,平台上的恶意软件。

- Ilm-client文件夹提供了运行hclient客户端植入体的标准化接口模块,包括共享库,对象组件等,主要提供客户端功能发送触发器功能接口,及与Hive植入体交互的接口。

- honeycomb Honeycomb文件夹中的主要文件为py,功能是Hive信标的处理程序。在攻击过程中,来自植入体的HTTPS信标通过blot验证后传递给Honeycomb。 Honeycomb接收信标后并写到接收日志中。对应第二部分的honeycomb服务器

- Server文件夹中的代码就是实现了第二部分中提到的blot Server服务的功能,主要是根据请求的来源,来把请求分配到不同的服务器

影响

2017年4月份,维基解密在开始发布“Hive”文件,揭露了CIA使用的精心制作的恶意软件套件,可以对全球现代高科技设备进行破解,记录和控制。

2017年9月份,美国国土安全部(DHS)要求所有政府机构停止使用并卸载卡巴斯基公司产品,理由是“卡巴斯基产品在政府信息系统上使用会带来信息安全风险”。而卡巴斯基否认与包括俄罗斯在内的任何政府实体进行合作,指出其产品根本不能用于间谍活动,声称产品没有任何超出广告范围的功能,卡巴斯基甚至于上个月将其源代码开放给独立机构进行审查。2017年11月,这次泄露的CIA的黑客工具“Hive”的源代码表明CIA的监控软件正在使用伪造的卡巴斯基实验室数字签名进行通信的伪装。美国政府伪造卡巴斯基的签名,是为了使受害者误认为攻击者是卡巴斯基,很大程度可以做为美国政府诬陷卡巴斯基的间接证据。

对于美国政府与卡巴斯基公司之间的爱恨交织又更进一步,究竟是卡巴斯基产品会窃取美国政府的机密文件还是美国政府伪造卡巴斯基的签名陷害卡巴斯基,孰是孰非更加扑朔迷离。

此外,这批源代码的曝光无疑也能使调查记者、取证专家等更好地了解中情局开展秘密活动的一些基础设施与攻击状况等。

从今年3月份开始,维基解密陆续解密了一批据称属于CIA、代号为“Vault 7”的机密文档,从这半年多的解密内容中,对CIA的整体的网络攻击能力可略见一斑,CIA控制大量美国、欧洲等地企业的电子设备及操作系统产品,包括苹果手机、谷歌、微软视窗系统和三星等,这些武器化病毒、木马和恶意软件可以穿透各种不同的系统,植入或窃取信息,控制并破坏系统等。据维基解密称,“Vault8”后续将会继续公布曝光大量CIA网络武器的控制端源码和后端开发架构信息,对此,腾讯反病毒实验室也将持续关注该事件的最新进展,及时披露相关信息。