Exim 邮件服务器安全漏洞存在被大规模利用可能,腾讯御界提醒用户采取安全措施

发布时间:2017-12-16来源:哈勃分析系统作者:腾讯御界

世界上最流行的邮件传输代理软件 Exim 邮件服务器可造成远程代码执行的CVE-2017-16943号漏洞和可导致拒绝服务的CVE-2017-16944号漏洞的POC已于近期被公开,它允许远程攻击者通过特制的BDAT命令执行任意代码或导致拒绝服务攻击。御界是腾讯安全全新推出的边界安全解决方案,可以感知和抵御此漏洞的利用和攻击,保护企业免受数据和财产损失。

事件背景

Exim 邮件服务器可造成远程代码执行的CVE-2017-16943号漏洞和可导致拒绝服务的CVE-2017-16944号漏洞的POC已于近期被公开,它允许远程攻击者通过特制的BDAT命令执行任意代码或导致拒绝服务攻击。作为世界上最流行的MTA(Mail Transfer Agent,邮件传输代理)软件之一,Exim 具有庞大的用户基数(约56%的互联网电子邮件服务器运行着Exim)。

回顾以往的大规模安全事件,往往不是由0day漏洞造成的杀伤。反而是POC放出一段时间,利用方便,用户基数巨大的漏洞更容易演化成重大安全事件,比如Wannacry在微软推出“永恒之蓝”补丁将近两个月后,仍然在全球疯狂传播。所以在此希望Exim邮件服务器管理员对此提高警惕,全网范围内还有数十万台会受此漏洞影响。

漏洞概述

|

CVE编号 |

CVE-2017-16943/ CVE-2017-16944 |

|

受影响的软件 |

Exim |

|

受影响的版本 |

开启chunking选项的 4.88和4.89 |

|

攻击方式 |

网络攻击 |

|

攻击复杂度 |

低 |

|

攻击特权要求 |

无 |

|

用户交互 |

无 |

|

严重性 |

高 |

Exim 4.88和4.89中的SMTP守护进程中的receive.c中的receive_msg函数允许远程攻击者通过使用BDAT命令的攻击向量执行任意代码或导致拒绝服务。

处理手段

- 更新Exim官网建议的至 89.1版本

- 在设置中将空值分配给chunking_advertise_hosts可关闭易受攻击的函数

防护方案

御界是腾讯安全全新推出的边界安全解决方案,其中以下产品涉及到对此漏洞的检测和拦截。

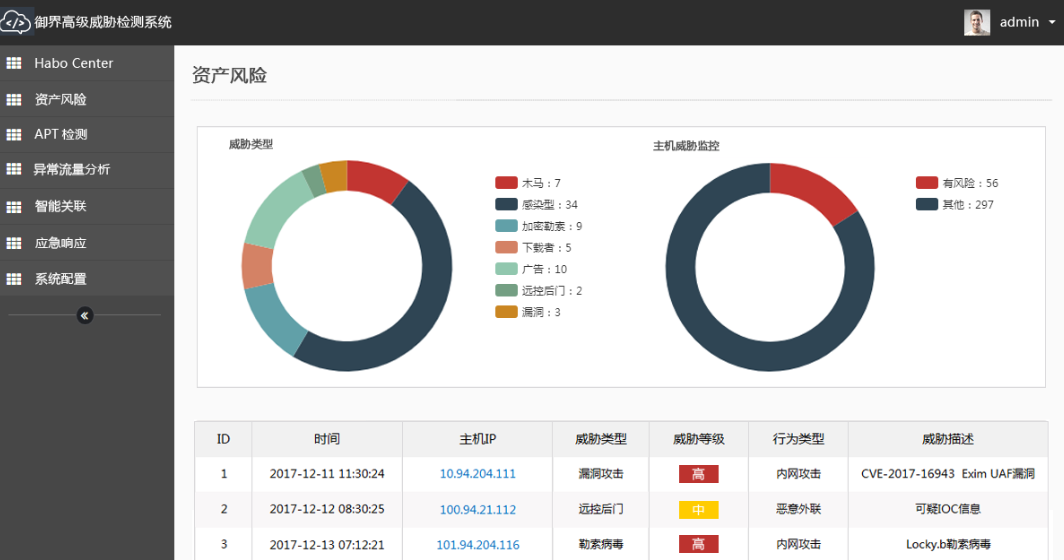

- 腾讯御界高级威胁检测系统:基于腾讯反病毒实验室的安全能力,依托腾讯在云和端的大数据,形成了强大且独特的威胁情报和恶意检测模型,凭借基于行为的防护和智能模型两大核心能力,高效检测未知威胁。通过对企业内外网边界处网络流量的分析,可以感知此漏洞的利用和攻击。

- 腾讯御界防APT邮件网关:邮件网关是专门为邮箱打造的安全产品,此产品依托哈勃分析系统的核心技术,结合大数据与深度学习,通过对邮件多维度信息的综合分析,迅速识别APT攻击邮件、钓鱼邮件、病毒木马附件等,有效抵御最新的邮件威胁,保护企业免受数据和财产损失。